پروژه استارلینک در ایران به پایان رسید؟ / 40 هزار استارلینک در ایران از کار افتاد

به گزارش اقتصادنیوز به نقل از خبرآنلاین، گسترش صورتفلکی ماهوارهای استارلینک به عنوان پیشرفتهترین زیرساخت اینترنت پهنباند در مدار پایین زمین (LEO)، توازن قدرت در حوزه دسترسی به اطلاعات را به شکلی بنیادین تغییر داده است. این فناوری که با اتکا به هزاران ماهواره کوچک در ارتفاع تقریبی ۵۵۰ کیلومتری فعالیت میکند، به دلیل تاخیر بسیار کم و سرعت بالا، به رقیبی جدی برای زیرساختهای سنتی کابل نوری و دکلهای مخابراتی تبدیل شده است.

با این حال، گزارشهای منتشر شده در ژانویه ۲۰۲۶ مبنی بر از کار افتادن همزمان ۴۰ هزار پایانه استارلینک در کشور ما، پرسشهای فنی و امنیتی پیچیدهای را ایجاد کرده است که پاسخ به آنها نیازمند بررسی عمیق ساختار این شبکه و ابزارهای جنگ الکترونیک است. در این گزارش به ابعاد فنی نفوذپذیری این سیستم در برابر حملات الکترونیک، سوابق جهانی اختلالات در مقیاس وسیع و مکانیزمهای بهکارگرفتهشده برای از کار انداختن آن میپردازیم.

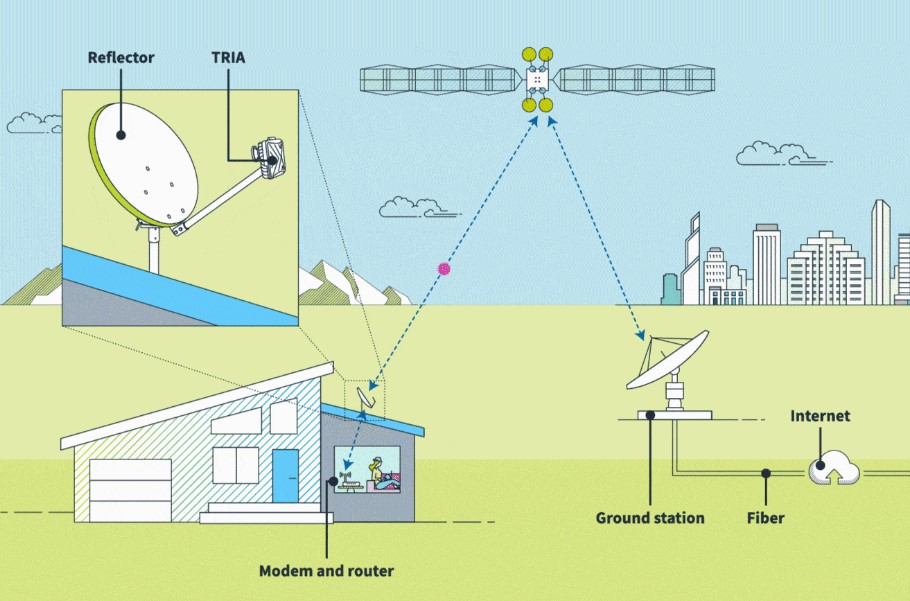

معماری شبکه استارلینک و نقاط آسیبپذیر در زنجیره ارتباطی

برخلاف ماهوارههای زمینآهنگ که در نقطه ثابتی از آسمان قرار دارند، ماهوارههای استارلینک با سرعتی معادل ۲۷ هزار کیلومتر در ساعت در حال حرکت هستند. این سرعت سرسامآور ایجاب میکند که آنتن زمینی (User Terminal) مجهز به فناوری آرایه فازی (Phased Array) باشد تا بتواند بدون حرکت مکانیکی، پرتو سیگنال را به صورت الکترونیکی بر روی ماهوارههای در حال عبور قفل کند. این فرآیند که در اصطلاح فنی «دستدادن» (Handshake) نامیده میشود، به شدت به دو پارامتر دقیق وابسته است: زمانسنجی نانوثانیهای و مختصات جغرافیایی دقیق.

نخستین و جدیترین نقطه آسیبپذیر استارلینک، وابستگی عملیاتی آن به سیستمهای تعیین موقعیت جهانی (GPS) است. پایانه برای اینکه بداند در هر لحظه باید پرتو خود را به کدام نقطه از آسمان بفرستد، نیازمند دریافت سیگنالهای جیپیاس است تا موقعیت خود را بر روی زمین شناسایی کند. در صورتی که این سیگنالها مختل یا دستکاری شوند، پایانه دچار نوعی «کوری جهتشناختی» شده و فرآیند اتصال به شبکه از همان ابتدا با شکست مواجه میشود.

علاوه بر این، استارلینک در باندهای فرکانسی Ku (بین ۱۰.۷ تا ۱۲.۷ گیگاهرتز) و Ka فعالیت میکند. این فرکانسها به دلیل طول موج کوتاه، ظرفیت انتقال داده بالایی دارند اما در برابر تداخلات رادیویی زمینپایه و موانع فیزیکی بسیار حساس هستند. در حالی که ماهواره سیگنال خود را از فاصله ۵۵۰ کیلومتری ارسال میکند، یک منبع تداخل زمینی میتواند با توانی به مراتب کمتر، سیگنال ماهواره را در سطح زمین سرکوب کند.

آیا تاکنون در تاریخ استارلینک سابقهای از چنین قطع دسترسی گستردهای وجود داشته است؟

بررسی سوابق نشان میدهد که اختلالات گسترده معمولاً از سه منبع اصلی نشأت گرفتهاند: حوادث طبیعی فضایی، تصمیمات حاکمیتی شرکت و جنگ الکترونیک نظامی.

بزرگترین ضربه فنی به زیرساخت استارلینک نه توسط انسان، بلکه توسط خورشید وارد شد. در فوریه ۲۰۲۲، یک طوفان خورشیدی کلاس G۱ باعث منبسط شدن جو زمین شد. این انبساط اتمسفری، پسا (Drag) یا نیروی مقاومت هوا را در ارتفاعات پایین به شدت افزایش داد.

ماهوارههای استارلینک که به تازگی پرتاب شده بودند، در حالت ایمن (Safe Mode) قرار گرفتند تا مقاومت کمتری داشته باشند، اما انبساط اتمسفری به قدری زیاد بود که ۴۰ عدد از ۴۹ ماهواره پرتاب شده نتوانستند به مدار بالاتر بروند و در نهایت در جو زمین سوختند. اگرچه این حادثه منجر به از کار افتادن پایانههای زمینی نشد، اما آسیبپذیری ساختاری این منظومه در برابر تغییرات محیطی فضا را به اثبات رساند.

قطع دسترسی عامدانه توسط اسپیسایکس

در اکتبر ۲۰۲۵، شرکت تحت مدیریت ایلان ماسک نشان داد که قدرت مطلق در غیرفعالسازی تجهیزات خود را دارد. در یک عملیات هماهنگ برای مقابله با شبکههای کلاهبرداری سایبری در مرز میانمار و تایلند، بیش از ۲۵۰۰ پایانه استارلینک به طور آنی غیرفعال شدند. این اقدام با استناد به نقض شرایط خدمات و استفاده غیرقانونی در مناطق خاکستری انجام شد. این واقعه ثابت کرد که اگر اسپیسایکس تحت فشارهای حقوقی یا بینالمللی قرار گیرد، میتواند هزاران پایانه را تنها با یک فرمان نرمافزاری از شبکه خارج کند.

نبرد الکترونیک در اوکراین: الگوی تقابل نظامی

جنگ اوکراین جدیترین عرصه تقابل استارلینک با سامانههای پیشرفته جنگ الکترونیک روسیه بود. روسیه از سامانههایی مانند «تیرادا-۲» (Tirada-۲) برای حمله به پیوند بالادستی و «کراسوخا-۴» (Krasukha-۴) برای مختل کردن پیوند پاییندستی استفاده کرد. بر اساس گزارشها، در مقاطع حساس نبرد، ارتباط استارلینک در خطوط مقدم برای ساعتها قطع میشد. با این حال، اسپیسایکس با بهروزرسانیهای مداوم میانافزار (Firmware) و استفاده از تکنیکهای پرش فرکانسی، مانع از فروپاشی کامل شبکه شد.

از کار افتادن ۴۰ هزار استارلینک در ایران

در ژانویه ۲۰۲۶ (دیماه ۱۴۰۴)، همزمان با قطع کامل اینترنت جهانی در ایران، ادعایی مبنی بر از کار افتادن ۴۰ هزار پایانه استارلینک مطرح شد. برای بررسی صحت این ادعا، باید مکانیزمهای تهاجمی به کار گرفته شده در این بازه زمانی را تحلیل کرد که در این خصوص تحلیلگران بر این باورند که از یک «زنجیره الکترونی» چندلایه استفاده شده است که هدف آن نه تخریب فیزیکی ماهوارهها، بلکه قطع پیوند میان زمین و فضا بوده است.

لایه اول: فریب سیگنالی جیپیاس (GPS Spoofing)

موثرترین ابزار در برابر استارلینک، حمله به سیستم ناوبری آن است. گزارشهای فنی حاکی از آن است که در شهرهای بزرگ، سیگنالهای جعلی جیپیاس با توانی بسیار بالاتر از سیگنالهای واقعی منظومه جیپیاس پخش شدهاند. این سیگنالها حاوی کدهای زمانی و مکانی غلط بودند که گیرنده استارلینک را فریب میدادند تا تصور کند در مکانی دیگر (مثلاً در یک فرودگاه بینالمللی یا حتی در کشور همسایه) قرار دارد.

از آنجایی که الگوریتم آرایه فازی دیش استارلینک برای جهتدهی پرتو به دادههای جیپیاس متکی است، دریافت مختصات غلط باعث میشود آنتن پرتو خود را به سمت فضای خالی آسمان شلیک کند، در حالی که ماهواره واقعی در زاویه دیگری قرار دارد. این نوع حمله، به انرژی بسیار کمتری نسبت به پارازیتاندازی سنتی نیاز دارد و میتواند مناطق وسیعی از یک کلانشهر را تحت تاثیر قرار دهد.

لایه دوم: اشباع باند فرکانسی و نویز سفید

در لایه دوم، استفاده از جمرهای نظامی قدرتمند گزارش شده است. سامانههایی نظیر «کراسوخا-۴» قادرند نویز سفیدی را در کل پهنای باند Ku ایجاد کنند. یک فرستنده پارازیت در فاصله ۱۰ کیلومتری از پایانه، میتواند سیگنال ماهوارهای را که از ۵۵۰ کیلومتری میآید، به طور کامل غرق کند. این تداخل باعث کاهش شدید نسبت سیگنال به نویز (SNR) شده و ارتباط را ناپایدار یا غیرممکن میکند.

لایه سوم: بهرهبرداری از آسیبپذیریهای نرمافزاری

تحقیقات دانشگاه آکسفورد در سالهای اخیر نشان داده است که پایانههای استارلینک دارای آسیبپذیریهایی در بخش مدیریت دستورات (Command Handler) هستند. یک مهاجم با دسترسی به شبکه محلی یا از طریق حملات تزریق کد، میتواند دستور «Stow» (جمع شدن دیش برای حمل و نقل) را برای دستگاه بفرستد. بر اساس این تحقیقات، دستوری موسوم به «Kill Command» کشف شده است که باعث کرش کردن بخش مودم پایانه میشود و تنها راه بازگشت آن، قطع و وصل فیزیکی برق (Power Cycle) است. اگرچه این حملات نیازمند دسترسی نزدیکتری هستند، اما در سناریوهای نفوذ سایبری میتوانند برای از کار انداختن خوشهای از پایانهها استفاده شوند.

ارسال نظر